騰訊云零信任堡壘機上線,安全效率兩手抓

傳統運維模式痛點和風險 ● 多套身份認證體系,維護成本高:管理員需手動添加運維用戶信息,員工離職變動無法自動刪除賬號,易導致僵尸賬號清理不徹底。 ● VPN訪問堡壘機模式,操作繁瑣:遠程辦公時訪問路徑冗長,需要完成多次身份認證才能進入運維操作界面。 ● 靜態認證機制,運維用戶端不可控:傳統運維平臺僅驗證用戶身份,無法實時檢測終端環境和設備狀態,終端一旦失陷難以有效阻斷訪問。 企業如何提升運維管理效率的同時加強安全?騰訊云堡壘機零信任模式,從運維用戶端出發,優化身份認證機制,加強運維終端安全檢測,整體提升運維用戶端到資產端安全和管理效率。 零信任重塑運維安全的三大突破 ● 辦公身份無縫對接,管理成本降低:打通企業微信、微信、AAD等辦公平臺身份源,單點登錄完成身份認證,即可連接運維資源,身份狀態實時同步; ● 免VPN遠程安全運維,運維效率提升:基于零信任提供安全加密隧道遠程登錄堡壘機,一次認證即可進入運維工作狀態; ● 運維終端動態驗證,從源頭解決非法接入:實時檢測終端設備狀態、異常IP、病毒進程等安全指標,自動阻斷非法運維來源;可結合終端安全檢測與響應等能力實現雙重防御。 運維安全中心(堡壘機)暴露面收斂實踐 案例分析 某企業運維平臺直接對公網暴露,黑客通過泄漏的運維賬密實現邊界突破,并通過內網橫移獲取核心服務器權限,對該企業用戶批量發送詐騙信息,造成嚴重負面影響。 ★ 關鍵資產和服務的公網暴露,極易導致攻擊者利用傳統靜態防御體系弱點入侵 常見攻擊模式:在攻擊前期探測入口,使用掃描工具鎖定常見端口如SSH、RDP等,利用弱密碼爆破拿下跳板機,獲取內網訪問權限,再橫向滲透到其他數據庫,最終竊取企業數據,形成“入口突破-權限升級-數據竊取”的攻擊鏈。 騰訊云堡壘機零信任模式構建安全防護體系,四步閉環運維暴露面收斂

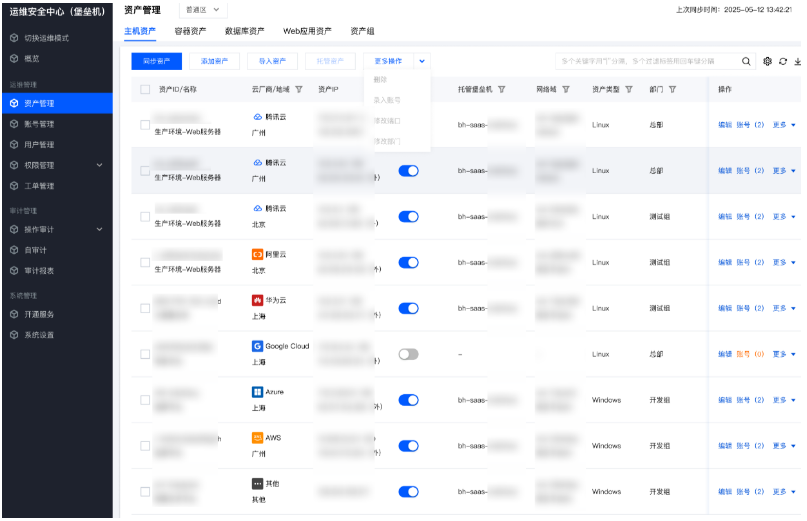

● 攻擊路徑收斂:堡壘機默認內網,資源多層管控,零信任運維模式默認實現云堡壘機僅內網訪問,并將云內云外各類資產統一納入云堡壘機管控,啟用自動化資產管理能力,識別影子資產。

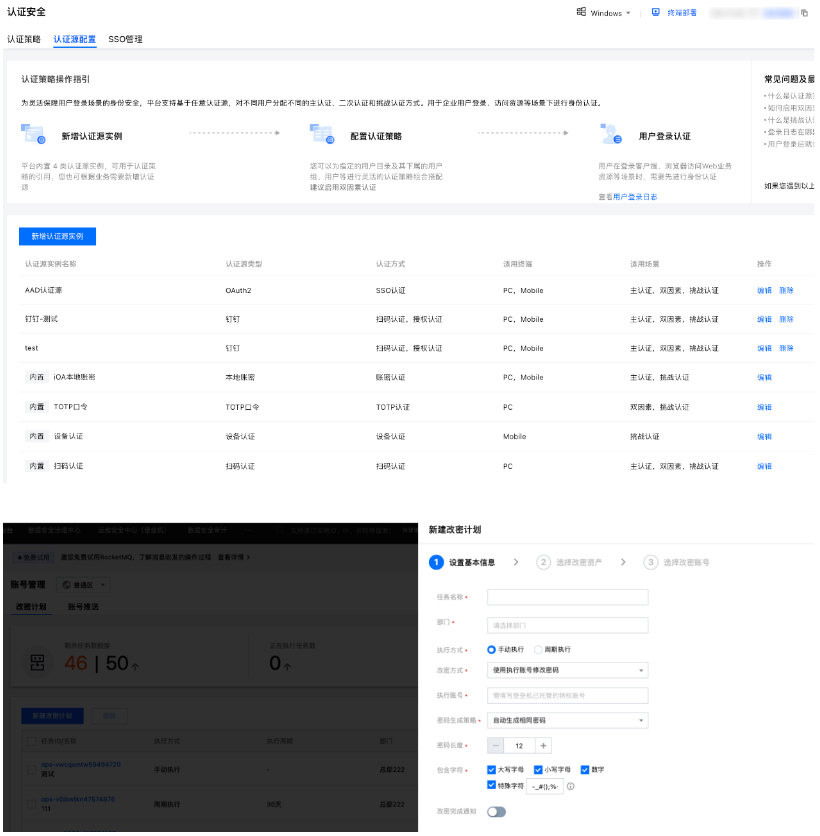

● 賬號密碼收斂:用戶MFA認證,資源定期改密,運維端通過身份認證的安全配置實現多因素認證,基于自動化資源改密任務確保賬密可控。

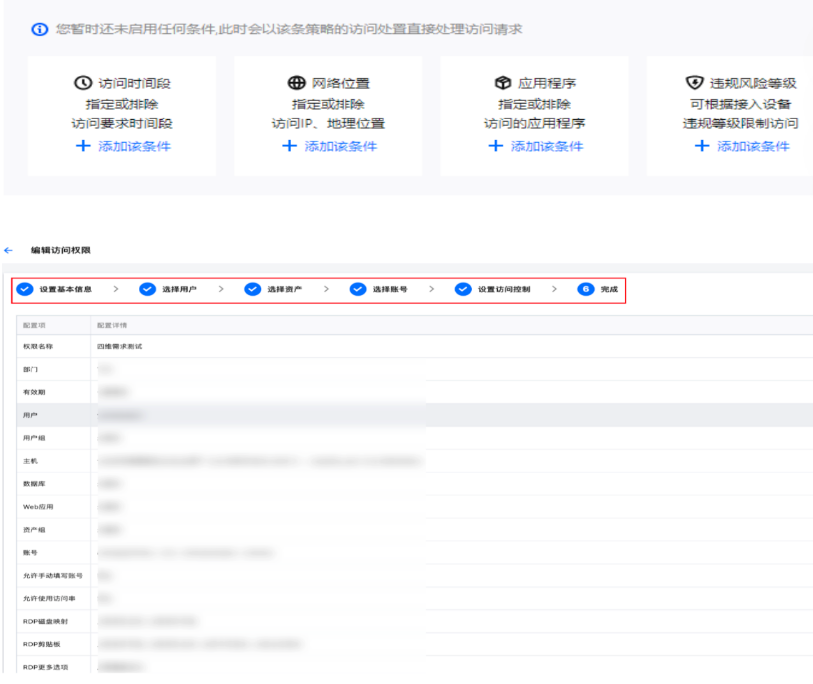

● 權限精細管控:啟用動態驗證,限制訪問來源,基于云堡壘機零信任模式的動態授權訪問策略,根據用戶行為、設備狀態、網絡環境實時評估風險,阻斷非法來源;用戶、資產、賬號、權限和高危命令5層授權模型,管控資源服務安全穩定。

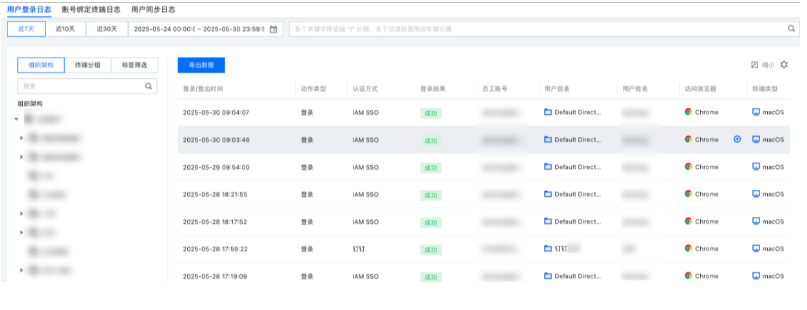

● 全鏈路審計:完整記錄包括用戶、操作時間、命令執行、文件傳輸、數據庫 SQL、會話錄像等操作日志,確保高效準確溯源。

|

|

|

| 原標題: / 編輯: |

- 上一篇:0Day漏洞風暴來襲,傳統防護失效下,企業安全該如何破局?

- 下一篇:沒有了

- ◆第一商業網版權與免責聲明

1、凡本網注明“摘自:本站原創”的所有作品,版權均屬第一商業網所有,未經本網書面授權不得轉載、摘編、復制或利用其他方式使用上述作品。已經本網授權使用作品的,被授權人應在授權范圍內使用,并注明“來源:第一商業網”。

違反上述聲明者,本網將追究其相關法律責任。

2、本網其他來源作品,均轉載自其他媒體,轉載目的在于傳播更多信息,豐富網絡文化,此類稿件不代表本網觀點。

3、任何單位或個人認為本網站或本網站鏈接內容可能涉嫌侵犯其合法權益,應該及時向本網站書面反饋,并提供身份證明,權屬證明及詳細侵權情況證明,本網站在收到上述法律文件后,將會盡快移除被控侵權的內容或鏈接。

4、如因作品內容、版權和其他問題需要與本網聯系的,請在該事由發生之日起30日內進行。電話:020-38248250 傳真 020-38248296

|